版权说明:本文档由用户提供并上传,收益归属内容提供方,若内容存在侵权,请进行举报或认领

文档简介

1、5 D-S证据理论方法5.1 D-S证据理论的诞生、形成和适用领域5.3 D-S证据理论的基本概念5.4 D-S证据理论的合成规则5.5 基于D-S证据理论的数据融合.25.1 D-S证据理论的诞生、形成和适用领域诞生:诞生:源于源于20世纪世纪60年代美国哈佛大学数学家年代美国哈佛大学数学家A. P. Dempster在在利用上、下限概率来解决多值映射问题利用上、下限概率来解决多值映射问题方面的方面的研究工作。自研究工作。自1967年起连续发表了一系列论文,标志着证年起连续发表了一系列论文,标志着证据理论的正式诞生。据理论的正式诞生。形成形成:Dempster的学生的学生G. Shafer对

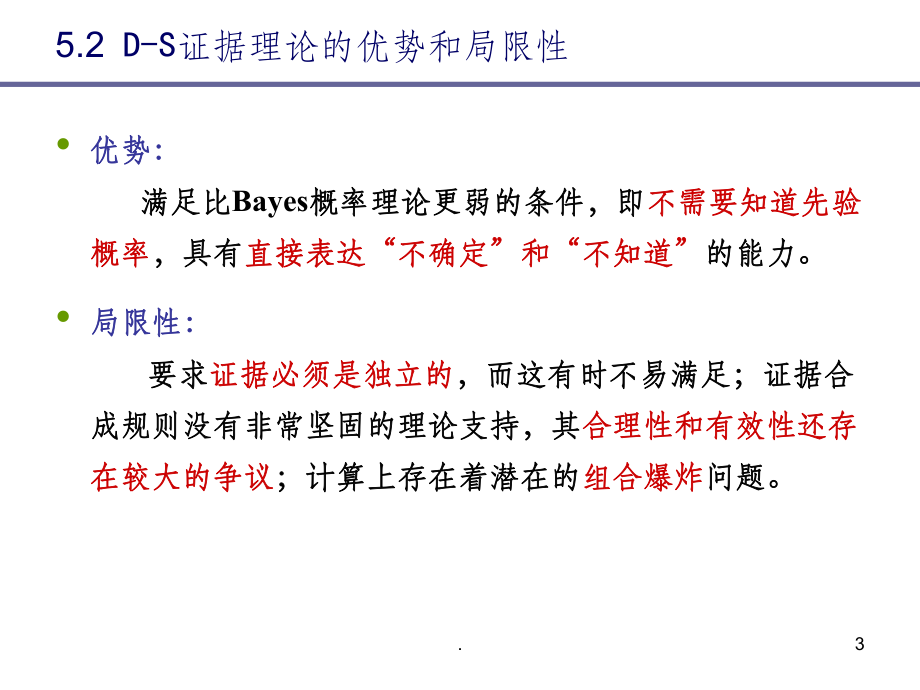

2、证据理论做了进一步对证据理论做了进一步的发展,引入的发展,引入信任函数信任函数概念,形成了一套基于概念,形成了一套基于“证据证据”和和“组合组合”来处理不确定性推理问题的数学方法,并于来处理不确定性推理问题的数学方法,并于1976年出版了年出版了证据的数学理论证据的数学理论,这标志着证据理论正式成,这标志着证据理论正式成为一种处理不确定性问题的完整理论。为一种处理不确定性问题的完整理论。适用领域:适用领域:信息融合、专家系统、情报分析、法律案件分信息融合、专家系统、情报分析、法律案件分析、多属性决策分析,等等。析、多属性决策分析,等等。.35.2 D-S证据理论的优势和局限性优势:优势: 满足

3、比满足比Bayes概率理论更弱的条件,即概率理论更弱的条件,即不需要知道先验不需要知道先验概率概率,具有,具有直接表达直接表达“不确定不确定”和和“不知道不知道”的能力。的能力。局限性:局限性: 要求要求证据必须是独立的证据必须是独立的,而这有时不易满足;证据合,而这有时不易满足;证据合成规则没有非常坚固的理论支持,其成规则没有非常坚固的理论支持,其合理性和有效性还存合理性和有效性还存在较大的争议在较大的争议;计算上存在着潜在的计算上存在着潜在的组合爆炸组合爆炸问题。问题。.4 D-S方法与其他概率方法的区别在于方法与其他概率方法的区别在于: 它有两个值,即它有两个值,即对每个命题指派两个不确

4、定度量对每个命题指派两个不确定度量(类似但(类似但不等于概率);不等于概率); 存在一个证据使得命题似乎可能成立存在一个证据使得命题似乎可能成立,但使用这个证据又,但使用这个证据又不直接支持或拒绝它。不直接支持或拒绝它。 下面给出几个基本定义下面给出几个基本定义。 设设 是样本空间,是样本空间, 由一些互不相容的陈述构成。这些陈由一些互不相容的陈述构成。这些陈述各种组合构成幂集述各种组合构成幂集 。 5.3 D-S证据理论的基本概念2.5 定义定义1 基本概率分配函数基本概率分配函数 M设函数设函数 M 是满足下列条件的映射:是满足下列条件的映射: 不可能事件的基本概率是不可能事件的基本概率是

5、0,即,即 ; 中全部元素的基本概率之和为中全部元素的基本概率之和为1,即,即则称则称 M 是是 上的概率分配函数,上的概率分配函数,M(A)称为称为A的基本概率数,的基本概率数,表示对表示对A的精确信任。的精确信任。基本概率分配函数 2 1, 02:M0)(M2AAM, 1)(.6信任函数 定义定义2 命题的信任函数命题的信任函数Bel 对于任意假设而言,其信任度对于任意假设而言,其信任度Bel(A)定义为定义为 A 中全部子集中全部子集对应的基本概率之和,即对应的基本概率之和,即Bel函数也称为下限函数函数也称为下限函数,表示对,表示对 A 的全部信任。由概率分配的全部信任。由概率分配函数

6、的定义容易得到函数的定义容易得到ABMAAB, )()Bel( 1, 02:BelBBMM)()Bel(0)()Bel(.7 定义定义3 命题的似然函数命题的似然函数PI:PI 函数称为上限函数函数称为上限函数,表示对,表示对 A 非假的信任程度,即表示对非假的信任程度,即表示对A 似乎可能成立的不确定性度量。似乎可能成立的不确定性度量。信任函数和似然函数有如下关系:信任函数和似然函数有如下关系: A 的不确定性由下式表示的不确定性由下式表示对偶(对偶(Bel(A) ,Pl(A))称为信任空间。)称为信任空间。似然函数AAA, )Bel(-1)PI( 1, 02:PIAAA, )Bel()PI

7、()Bel()PI()(AAA.8信任度信任度是对假设信任程度的下限估计是对假设信任程度的下限估计悲观估计悲观估计;似然度似然度是对假设信任程度的上限估计是对假设信任程度的上限估计乐观估计。乐观估计。信任区间支持证据区间拒绝证据区间拟信区间0 Bel(A) Pl(A)证据区间和不确定性.95.4 D-S证据理论的合成规则设设 和和 是是 上两个概率分配函数,则其正交和上两个概率分配函数,则其正交和 定义为:定义为:其中其中1M2M221MMMAAMAMcAMAMAAA, )()()(, 0)(21221112121)()()()(122112211AAAAAMAMAMAMc.10多个概率分配数

8、的合成规则 iiAniiiAniiiAMAMc11)()(1多个概率分配函数的正交和多个概率分配函数的正交和 定义为:定义为:其中其中nMMMM21 AAMcAMAMAAniiii, )()(, 0)(11.115.5 基于D-S证据理论的数据融合证证据据组组合合规规则则最终判决规则最终判决规则融融合合结结果果基于基于D-SD-S证据方法的信息融合框图证据方法的信息融合框图命题的证据区间命题的证据区间命题的证据区间命题的证据区间命题的证据区间命题的证据区间传感器传感器1 1传感器传感器2 2传感器传感器n n.12单传感器多测量周期可信度分配的融合设设 表示传感器在第表示传感器在第 个测量周期

9、对命题个测量周期对命题 的可信度分配值,则该传感器依据的可信度分配值,则该传感器依据 个周期的测个周期的测量积累对命题量积累对命题 的融合后验可信度分配为的融合后验可信度分配为其中其中KmAMcAMkmAAJjmjk, 1, )()(11 )(kjAM),.,1(JjjkAn), 1(Kk kkAJjkjAJjkjAMAMc11)()(1kA.13多传感器多测量周期可信度分配的融合设设 表示第表示第 个传感器在第个传感器在第 个测个测量周期对命题量周期对命题 的可信度分配的可信度分配 ,那么,那么 的融合的融合后验可信度分配如何计算呢?后验可信度分配如何计算呢?)(kjsAM),.,1(Sss

10、),.,1(njj), 1(KkAkkA传感器传感器1 1融融合合中中心心中心式计算方法中心式计算方法传感器传感器2 2传感器传感器S S不同周期融合不同周期融合不同周期融合不同周期融合不同周期融合不同周期融合)(1kjAM)(2kjAM)(kjSAM)(1kAM)(2kAM)(kSAM)(kAM.14中心式计算的步骤 计算每一传感器根据各自计算每一传感器根据各自 j 个周期的累积量测所获得的个周期的累积量测所获得的各个命题的融合后验可信度分配各个命题的融合后验可信度分配KmAMcAMkmAAJjmsjsks, 1, )()(11 mmAJjmsjAJjmsjsAMAMc11)()(1其中其中

11、.15 对所有传感器的融合结果再进行融合处理,即对所有传感器的融合结果再进行融合处理,即KmAMcAMkmAASsmsk, 1, )()(11 其中其中 mASsmsAMc1)(中心式计算的步骤.16一个实例 假设空中目标可能有假设空中目标可能有10种机型种机型,4个机型类个机型类(轰炸机、大(轰炸机、大型机、小型机、民航),型机、小型机、民航),3个识别属性个识别属性(敌、我、不明)。(敌、我、不明)。 下面列出下面列出10个可能机型的含义,并用一个个可能机型的含义,并用一个10维向量表示维向量表示10个机型。对目标采用中频雷达、个机型。对目标采用中频雷达、ESM和和IFF传感器探测,传感器

12、探测,考虑这考虑这3类传感器的探测特性,给出表类传感器的探测特性,给出表5-1中所示的中所示的19个有意个有意义的识别命题及相应的向量表示。义的识别命题及相应的向量表示。.17表5-1 命题的向量表示序号序号机型机型向量表示向量表示序号序号含义含义向量表示向量表示1我轰炸机我轰炸机100000000011我小型机我小型机00110000002我大型机我大型机010000000012敌小型机敌小型机00000010103我小型机我小型机1001000000013敌轰炸机敌轰炸机00001001004我小型机我小型机2000100000014轰炸机轰炸机10001001005敌轰炸机敌轰炸机100

13、0010000015大型机大型机01000100006敌大型机敌大型机000001000016小型机小型机00110010107敌小型机敌小型机1000000100017敌敌00001111108敌轰炸机敌轰炸机2000000010018我我11110000009敌小型机敌小型机2000000001019不明不明111111111110民航机民航机0000000001.18基于中心式计算法的融合实例 对于中频雷达、对于中频雷达、ESM 和和 IFF传感器,假设已获得两个测量传感器,假设已获得两个测量周期的后验可信度分配数据:周期的后验可信度分配数据:M11 ( 民航民航, 轰炸机轰炸机, 不明

14、不明 ) =(0.3, 0.4, 0.3)M12 ( 民航民航, 轰炸机轰炸机, 不明不明 ) =(0.3, 0.5, 0.2)M21 ( 敌轰炸机敌轰炸机1, 敌轰炸机敌轰炸机2, 我轰炸机我轰炸机, 不明不明 ) =(0.4, 0.3, 0.2, 0.1)M22 ( 敌轰炸机敌轰炸机1, 敌轰炸机敌轰炸机2, 我轰炸机我轰炸机, 不明不明 ) =(0.4, 0.4, 0.1, 0.1)M31 ( 我我, 不明不明 ) =(0.6, 0.4)M32 ( 我我, 不明不明 ) =(0.4, 0.6).19基于中心式计算法的融合实例其中,其中,Msj表示第表示第s个传感器个传感器(s=1,2,3

15、)在第在第j个测量周期个测量周期(j=1,2)上对命上对命题的后验可信度分配函数。题的后验可信度分配函数。c1= M11(民航民航) M12(民航民航)+ M11(民航民航) M12(不明不明)+ M11(不明不明) M12 (民航民航)+ M11(轰炸机轰炸机) M12(轰炸机轰炸机)+ M11(不明不明) M12(轰轰)+ M11(轰轰) M12 (不明不明)+ M11(不明不明) M12(不明不明)=0.24+0.43+0.06=0.73或者另一种方法或者另一种方法c1=1- M11(民航民航) M12(轰炸机轰炸机)+M11(轰炸机轰炸机) M12(民航民航) =1-(0.3*0.5+

16、0.4*0.3)=0.73.20基于中心式计算法的融合实例24. 0)()()()()()()(121112111211211 民航民航不明不明不明不明民航民航民航民航民航民航民航民航MMMMMMAMjAjjj从而从而M1 (民航民航)=0.24/0.73=0.32876同理可得同理可得M1(轰炸机轰炸机)=0.43/0.73=0.58904 M2(我轰炸机我轰炸机2)=0.05/0.49=0.1024 M1(不明不明)=0.06/0.73=0.0822 M2(不明不明)=0.01/0.49=0.020408M2(敌轰炸机敌轰炸机1)=0.24/0.49=0.48979 M3(我机我机)=0.

17、76/1=0.76M2(敌轰炸机敌轰炸机2)=0.19/0.49=0.38755 M3(不明不明)=0.24/1=0.24.21故故c=1-M1(不明不明)M2(敌轰敌轰1)M3(我机我机) +M1(不明不明)M2(敌轰敌轰2)M3(我机我机) + M1(民航民航)M2(敌轰敌轰1)M3(我机我机) +M1(民航民航)M2(敌轰敌轰1)M3(不明不明) + M1(民航民航)M2(我轰我轰)M3(我机我机) +M1(民航民航)M2(我轰我轰)M3(不明不明) + M1(民航民航)M2(不明不明)M3(我机我机) =1-0.771=0.229M(轰炸机轰炸机)=0.002885/0.229=0.0

18、12598M(敌轰炸机敌轰炸机1)=0.0789/0.229=0.34454M(敌轰炸机敌轰炸机2)=0.06246/0.229=0.3528M(我轰炸机我轰炸机)=0.0808/0.229=0.3528M(我机我机)=0.001275/0.229=0.005567M(民航民航)=0.00228/0.229=0.01M(不明不明)=0.000403/0.229=0.00176基于中心式计算法的融合实例.22分布式计算方法传感器传感器1 1传感器传感器2 2传感器传感器S S同同周周期期融融合合)(1kjAM)(2kjAM)(kjSAM融融合合中中心心)(1kAM)(2kAM)(kJAM)(kAM.23分布式计算步骤 计算每一测量周期上所获得的各个命题的融合后验可信度计算每一测量周期上所获得的各个命题的融合后验可信度分配分配KmAMcAMmASsmsjjkj, 1, )()(11其中其中 mASsmsjjAMc1)(.24 基于各周期上的可信度分配计算总的融合后验可信度分配,基于各周期上的可信度分配计算总的融合后验可信度分配,即即 其中其中 mAJjmjAMc1)(KmAMcAMmAJjmjk, 1, )()(11分布式计算步骤.25基

温馨提示

- 1. 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

- 2. 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

- 3. 本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

- 4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

- 5. 人人文库网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

- 6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

- 7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。

最新文档

- 行政管理经济法专注考点试题及答案

- 市政工程考试趋势与未来展望及试题及答案

- 行政管理与经济法教育试题及答案

- 酒店管理服务培训合作协议

- 物流管理与供应链知识测试卷

- 通信技术与网络应用知识考点

- 行政管理经济法热点追踪试题及答案汇编

- 经济师学术与实务结合试题及答案

- 优化药品使用管理的工作思路计划

- 宿舍门标设计

- 核电站入厂安全培训课件

- 陕旅版五年级英语上册句型词汇知识点总结

- 汉字构字的基本原理和识字教学模式分析

- 围术期过敏反应诊治的专家共识(全文)

- 2013年俄语专业四级历年真题详解

- 论中学语文教师美学素养的培养

- 送货单ECEL模板

- RouterOS介绍

- 十字轴锻造成型工艺及模具设计毕业论文

- 模切检验标准

- 保洁员工考勤表

评论

0/150

提交评论